【中小企業向け】ランサムウェア攻撃に備えていますか?バックアップと社内規程の必要性を解説

この記事でわかること

- ランサムウェア攻撃の被害は中小企業にも及び、もはや「不審なリンクを開かない」だけでは不十分

- 有効なバックアップ方法として「3-2-1ルール」の実践が推奨される

- 「ランサムウェア対応規程」など社内規程によるルール整備も重要

社会保険労務士の林 雄次(はやし総合支援事務所)です。

今回のテーマは、ランサムウェア攻撃に備えるための対応です。

2024年6月にKADOKAWAがランサムウェア攻撃を受け、ニコニコ動画など著名なサービスが一時停止しました。個人情報の漏洩も問題になり、注目を集めました。警視庁によると、令和5年におけるランサムウェアによる被害件数は197件(※)あり、高水準で推移しています。ランサムウェア攻撃に対して、「不審なリンクをクリックしない」「信頼できないサイトからダウンロードしない」などの対応策が推奨されてきましたが、もはやこれだけでは十分ではありません。

本記事では、組織で行う具体的な対策として、特にバックアップや社内規程部分にフォーカスして解説していきます。

キテラボ編集部より

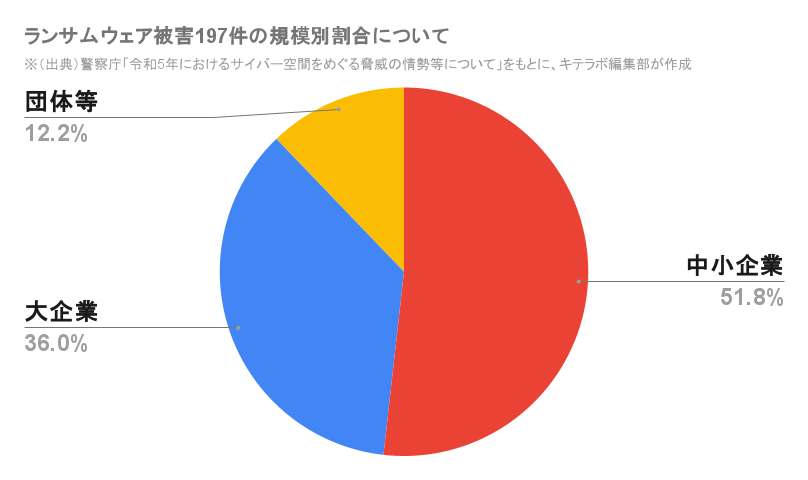

警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェア被害にあった197件のうち、中小企業は102件(51.8%)でした。セキュリティの脆弱性を理由に、大企業だけでなく中小企業も狙われているようです。本記事では、中小企業が取り組みやすい対策や、社内規程例を取り上げています。

ランサムウェアとは

ランサムウェアは、マルウェア(いわゆるコンピュータウイルス)の1つのタイプです。ランサムウェアの特徴として、データの暗号化を行い使用不能にすることが挙げられます。さらに、感染した端末だけでなく、ネットワークを介して社内全体のデータが暗号化されてしまうこともあります。こうした動作は目立たないように行われ、暗号化が全て完了した後にデータ復旧の代償として金銭を要求してきます。

さらに、金銭を支払わせるために機密情報を公表すると脅すものも出てきました。これは、二重の脅迫(ダブルエクストーション)と呼ばれるものです。暗号化前にデータを盗み出しておき、身代金が支払われなければ徐々にデータを公開していくと脅したり、実際に公開されてしまったりします。

当初は、メールにウイルスを添付してばらまいたり、Webページ上で不正なリンクをクリックさせたりするような、不特定多数を狙う手口がとられていました。しかし、徐々に攻撃対象を明確に定め、入念に準備をして行う「標的型攻撃」の手法がとられるようになっています。このため、十分な対策をしているつもりでも侵入を許してしまう可能性が高まっており、実際に大手企業などでも感染の被害が出ているのです。

基本的な予防策と対応策

【予防策】

前述のように標的型攻撃が行われることが増え、万全な予防策はありません。しかし、基本的な予防策の実施については広い意味でのセキュリティ対策という面でも最低限実施すべきことです。

・ソフトウェアのアップデート

オペレーティングシステム、アプリケーション、アンチウイルスソフトなどを常に最新の状態に保つことで、既知の脆弱性を悪用されるリスクを減らします。

・アンチウイルス(アンチマルウェア)ソフトウェアの利用

定期的にスキャンを実施し、リアルタイム保護を有効にして、疑わしい動作を検出します

・バックアップの実施

重要なデータは定期的に外部のストレージデバイスやクラウドサービスにバックアップを取ります。バックアップデータはオフラインで保管し、ランサムウェア攻撃の際に影響を受けないようにします。

・メールとリンクの注意

未知の送信者からのメールは開かない。また、知っている相手でも疑わしいリンクや添付ファイルを開くのは慎重に行うよう注意します。

・ネットワークのセキュリティ

ファイアウォールの設定を適切に行い、不要なポートやサービスを無効化します。また、ネットワークの分離(特に重要なデータが保管されているセグメント)は効果的です。

・従業員の教育

フィッシングメールやソーシャルエンジニアリング攻撃についての教育を行い、セキュリティ意識を高めます。定期的に、訓練を実施することも有効です。

【対応策】

万一ランサムウェアに感染した場合には、以下のような対応が必要となります。

・感染の隔離

感染が疑われるデバイスをネットワークから切り離し、拡散を防ぎます。

・感染の検知と報告

迅速に感染の有無を確認し、適切な機関や担当者に報告します。

・データの復元

バックアップからデータを復元します。最新のバックアップが利用できない場合は、感染の前の状態に戻すための手段を検討します。

・セキュリティ専門家への相談

セキュリティ専門家やサイバーセキュリティ企業に相談し、被害の評価と復旧作業を依頼します。

・警察への通報

警察に通報し、必要に応じて法的措置を検討します。

ランサムウェア攻撃に対して有効なバックアップとは

バックアップの理想的な方法として挙げられる事が多いのが「3-2-1ルール」です。これは2012年に米国のセキュリティ組織US-CERT(United States Computer Emergency Readiness Team)が、バックアップの際遵守するべきルールとして提唱したものです。

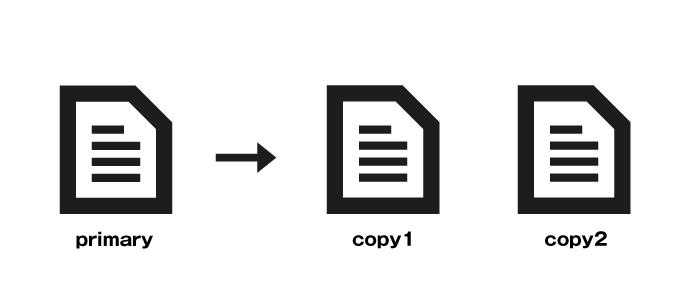

具体的には、「データを3つ作成」して「2つの異なるメディア(媒体)で保存」し、「1つは別の場所(オフサイト)で保管」します。

まず「データを3つ作成」については、元のデータを含めて3つということなので、2つ以上のバックアップを作成しましょう。いざという時にバックアップが壊れていて復旧できないといった事例は少なくありませんので、バックアップを複数持つことは非常に重要です。

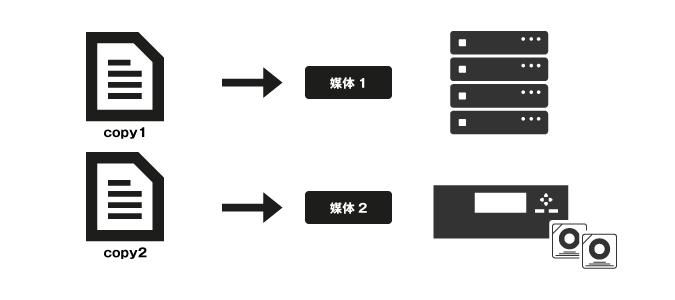

次に、「2つの異なるメディア(媒体)で保存」については、ハードディスクとテープなど、異なる種類の機器に保存をするということです。種類によって弱点が異なるので、複数の媒体の種類を利用しておくことで、故障などによる消失のリスクを最小化します。

最後の、「1つは別の場所(オフサイト)で保管」は、バックアップのうち1つは物理的に離れた遠隔地に保管するというもの。大規模な災害時には、社屋が失われるといった事態も考えられるので、定期的に遠隔地にバックアップデータを置いておきましょう。

バックアップの3-2-1ルールを守れば、ランサムウェア対策になるのはもちろん、BCP対応としても有効なデータ保護体制が構築できます。いざという時に備えて、ぜひ実践してみてください。

社内規程の作成と運用の流れ

【1】情報セキュリティ体制の確立

サイバー攻撃に対応するためのルールを決めるためには、まず経営者を含めたセキュリティ対応の体制を作る必要があります。必ず経営層を含め、会社としてセキュリティ対策を行っていくことを社内外に周知します。

【2】情報セキュリティポリシーの策定

まずはセキュリティ対応方針の軸としてセキュリティポリシーを作成し、従業員に周知徹底する他、ホームページなどで公開します。

【3】情報セキュリティ関連規程の策定

情報セキュリティ全般の対応について定める情報セキュリティ規程の他、ランサムウェアなど特に注意すべき対象については個別の規程を設けて細やかな対応が取れるようにします。

【4】定期的なレビュー

体制や規程類の内容について、定期的なレビューを実施し、社内外の状況に合わせた改善を図ります。

情報セキュリティ規程の例

情報セキュリティに関する社内規程の例を以下に示します。ランサムウェア対応の前提として、基本的な体制の整備など情報セキュリティマネジメントシステム(ISMS)を確立しておきたいところです。

【情報セキュリティ規程】

| 第1章 総則 第1条(目的) 本規程は、当社における情報セキュリティの確保及び情報資産の保護を図ることを目的とする。 第2条(適用範囲) 本規程は、当社の全ての役員、従業員、派遣社員及び協力会社の従業員(以下、「従業員等」と総称する)に適用する。 第2章 情報セキュリティ管理体制 第3条(情報セキュリティ管理責任者) 当社は、情報セキュリティ管理責任者を設置し、情報セキュリティの管理を統括させる。 情報セキュリティ管理責任者は、情報セキュリティに関する方針、規程及び対策の策定・運用・監視を行う。 第4条(従業員の責務) 従業員等は、情報セキュリティに関する規程及び方針を遵守しなければならない。 従業員等は、情報セキュリティに関するインシデントを発見した場合、直ちに情報セキュリティ管理責任者に報告しなければならない。 第3章 情報資産の分類と管理 第5条(情報資産の分類) 情報資産は、機密性、完全性、可用性の観点から分類し、適切に管理する。 第6条(情報資産の管理) 各情報資産の管理責任者を定め、その責任者は情報資産の適切な管理を行う。 情報資産は、アクセス制御を行い、認可された者のみがアクセスできるようにする。 第4章 情報セキュリティ対策 第7条(アクセス制御) 情報システムへのアクセスは、認可された者のみが行うことができる。 アクセス権限は、業務上必要な最小限の範囲に限定する。 第8条(パスワード管理) パスワードは、強固で推測されにくいものとする。(※桁数、使用文字等を具体的に記述) また、パスワードを他人と共有してはならない。 第9条(物理的セキュリティ) 情報資産を保管する場所は、適切な物理的セキュリティ対策を講じる。 重要な情報資産は、施錠可能な場所に保管する。 第10条(ソフトウェアの管理) 許可されたソフトウェアのみを使用する。 ソフトウェアは、定期的にアップデートを行い、最新の状態を保つ。 第5章 インシデント対応 第11条(インシデントの報告と対応) 情報セキュリティインシデントを発見した場合、直ちに情報セキュリティ管理責任者に報告する。 インシデント対応チームを編成し、迅速に対応を行う。 第12条(インシデントの調査と再発防止) インシデント発生後、原因を調査し、再発防止策を講じる。 必要に応じて、規程及び対策を見直し、改善を行う。 第6章 教育と訓練 第13条(教育) 従業員等に対し、定期的に情報セキュリティに関する教育・訓練を実施する。 第14条(訓練) 情報セキュリティインシデント対応訓練を定期的に実施し、対応能力の向上を図る。 第7章 規程の改廃 第15条(改廃) 本規程の改廃は、情報セキュリティ管理責任者の提案に基づき、経営会議の承認を得て行う。 |

この規程は、情報セキュリティの基本的な考え方を示したものであり、各企業の実態に合わせてカスタマイズが必要です。具体的な内容や運用方法は、組織の規模や業務内容に応じて適宜調整してください。

ランサムウェア対応規程の例

ランサムウェアへの対応に関する社内規程の例を以下に示します。ごく基本的な枠組みですので、必要に応じて補足してご利用ください。情報セキュリティ規程と一体とすることも可能ですが、感染時の対応などが分かりにくくなる可能性もあるので、比較衡量のうえでご判断ください。

【ランサムウェア対応規程】

| 第1章 総則 第1条(目的) 本規程は、ランサムウェア攻撃に対する適切な対応方法を定め、当社の情報資産を保護し、被害の最小化を図ることを目的とする。 第2条(適用範囲) 本規程は、当社の全ての役員、従業員、派遣社員及び協力会社の従業員(以下、「従業員等」と総称する)に適用する。 第2章 予防策 第3条(ソフトウェアのアップデート) オペレーティングシステム及び全てのアプリケーションソフトウェアを常に最新の状態に保つ。 アンチウイルス及びアンチマルウェアソフトウェアを最新の状態に保ち、定期的にスキャンを実施する。 第4条(データのバックアップ) 重要なデータは、定期的にバックアップを行い、バックアップデータはオフラインで保管する。 バックアップの復元手順を定期的にテストし、問題がないことを確認する。 第5条(従業員の教育) 従業員等に対して、ランサムウェアの脅威及び対策についての教育を定期的に実施する。 フィッシングメール等の注意喚起を行い、従業員等のセキュリティ意識を向上させる。 第3章 インシデント対応 第6条(初動対応) ランサムウェア感染が疑われる場合、直ちに該当デバイスをネットワークから切り離す。 情報セキュリティ管理責任者に速やかに報告し、指示を仰ぐ。 第7条(感染拡大の防止) 感染が確認された場合、影響範囲を特定し、必要に応じて他のデバイスやシステムのシャットダウンを行う。 影響範囲を最小限に抑えるため、ネットワークのセグメント化を検討する。 第8条(データ復旧) バックアップデータを利用して、感染前の状態にデータを復旧する。 バックアップが利用できない場合は、専門のデータ復旧サービスを検討する。 第9条(専門家の対応) 必要に応じて、外部のセキュリティ専門家に対応を依頼する。 専門家の指示に従い、感染原因の特定及び再発防止策を講じる。 第4章 インシデント後の対応 第10条(インシデント調査) ランサムウェア攻撃の原因及び感染経路を調査する。 調査結果を基に再発防止策を策定し、実施する。 第11条(報告と連絡) インシデントの詳細を経営層に報告する。 必要に応じて、法執行機関及び関係機関に報告する。 第12条(再発防止策の実施) 調査結果に基づき、システム及び運用プロセスの見直しを行い、再発防止策を実施する。 従業員等に対して、再発防止策に関する教育及び訓練を実施する。 第5章 規程の見直し 第13条(規程の改廃) 本規程の改廃は、情報セキュリティ管理責任者の提案に基づき、経営会議の承認を得て行う。 この規程は、ランサムウェア攻撃に対する具体的な対応方法を示したものであり、各企業の実態に合わせてカスタマイズが必要です。組織の規模や業務内容に応じて、詳細な手順や責任者の指定などを適宜調整してください。 |

よくある質問に回答します!Q&A

Q1 もしランサムウェアに感染したら、まずどうすれば良いでしょうか?

A.まず行うべきなのは「ネットワークの遮断」です。

ランサムウェアをはじめとした、マルウェア(ウイルス)感染を発見した際、まず行うべきなのはネットワークからの遮断です。具体的には、ネットワークをオフにする、機内モードにする、有線LANならケーブルを抜くといったことになります。以前は電源を切るという対応が推奨されていたこともありましたが、近年のマルウェアは電源を切ると痕跡が消えてしまい、その後の追跡等の対応が非常に困難となるものが増えています。そのため、機器の検証を行うまで電源は切らず、感染の拡大を防ぐためにネットワーク接続を切るのが有効です。

Q2 身代金を払えばデータは元に戻せるのでしょうか?

A.元に戻せるとは限りません。犯罪行為を助長することにも繋がるので、身代金は支払わないでください。

ランサムウェアに感染すると、身代金を支払うように要求されることが一般的です。しかし、支払ってもデータが元に戻せるとは限りませんし、暴露すると脅している場合に公開をストップしてもらえるとは限りません。何より、相手は犯罪者です。たとえ元に戻せたとしても、支払った身代金により彼らの活動を継続させることになり、犯罪行為を助長することになります。そのため、身代金の支払いに応じてはいけません。

Q3 暗号化されたデータは絶対に回復できないのでしょうか?

A.一部のランサムウェアについては、警察等が復号化のツール開発に成功しており、もとに戻せる場合があります。

警視庁や各道府県警察には、サイバー犯罪に対処するチームが設置されています。こうした組織が様々なランサムウェアを解析する中で、一部については復号が可能になっています。こうしたことから、ランサムウェアの被害を受けた場合には警察への通報・相談を行いましょう。必ずしも復号できるとは限りませんが、犯人の特定につながるなど犯罪への対応という意味でも、感染時の行動として組み込んでおくべきです。なお、通報先はサイバー犯罪対応の窓口に限らず、まず最寄りの警察署等でも適切な部署に繋いでいただけるそうですので、とにかく通報を行うことを優先しましょう。

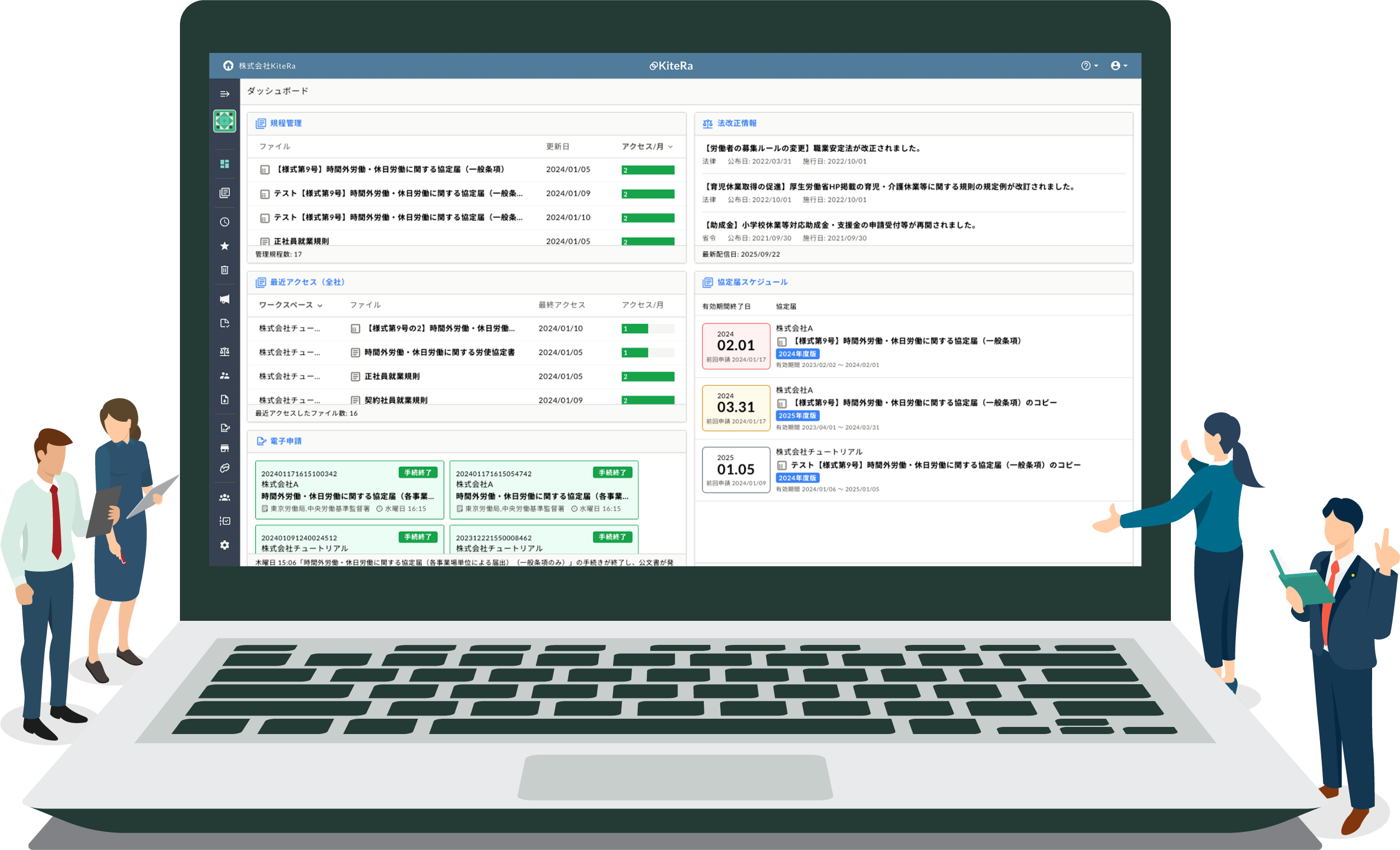

社内規程DXサービス KiteRa Bizのご紹介

社内規程DXサービス KiteRa Bizは、約200規程雛形をご用意しております。雛形には条文の解説もついているため、参照しながら規程を編集することで、内容理解を深めた規程整備が簡単にできます。法改正に準拠した雛形のため、現在のお手持ちの規程と比較することで見直しポイントのチェックもできます。もちろん、2025年の育児・介護休業法にも対応しています。他にも、ワンクリックで新旧対照表が自動生成できる機能などもあります。詳細は、下記をご確認ください。

社内規程DXサービス

KiteRa Bizは社内規程や労使協定書の編集・管理のDX化を通じて、コーポレートガバナンスや内部統制の実行性を高め、企業価値の向上をサポートします。

サービスサイトを見る